Certificación

Son 137 los sistemas certificados de 56 proveedores

Son 12 los certificados nacionales e internacionales

Durante los últimos años, aumentaron en gran medida los ciberataques maliciosos a sistemas industriales, entre los que se incluyen los sistemas de control y automatización industrial (IACS, por sus siglas en inglés) y los sistemas de control de supervisión y adquisición de datos (SCADA). Ahora, los operadores de infraestructura crítica se convierten en víctimas. Por ejemplo, los ataques de Industroyer y BlackEnergy evidenciaron cuán importantes son los riesgos de los ataques dirigidos a la infraestructura crítica. A su vez, los incidentes en Colonial Pipeline y Norsk Hydro mostraron cuáles pueden ser las posibles consecuencias de las intrusiones maliciosas en las organizaciones industriales.

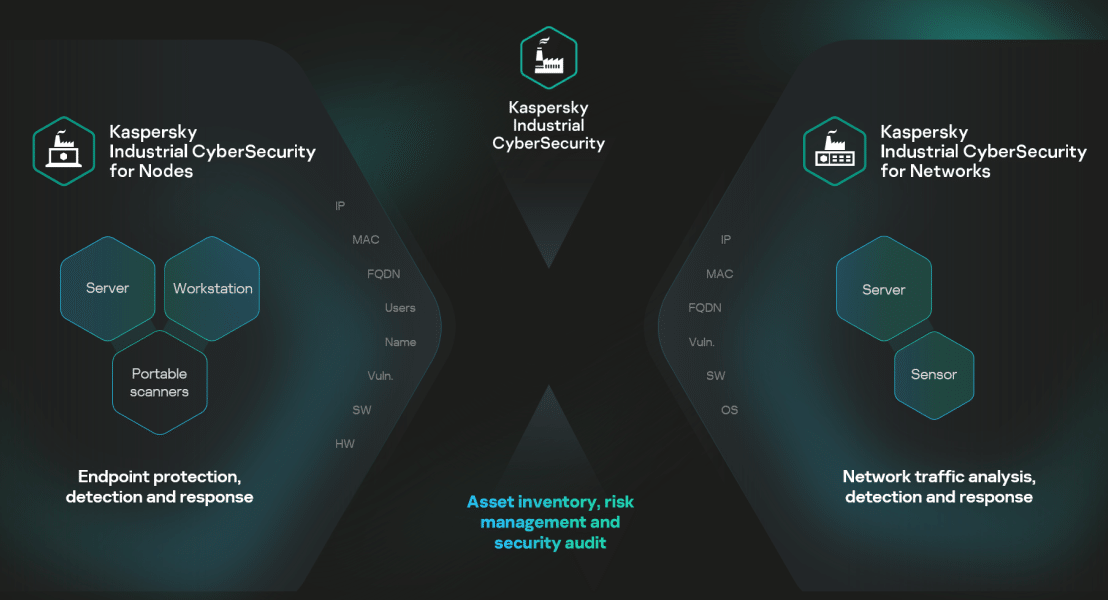

Kaspersky Industrial CyberSecurity (KICS) es una plataforma de productos que disfruta de una integración nativa y un conjunto completo de servicios. Está diseñada para proteger las capas de tecnología operativa (OT) de los negocios industriales sin afectar la disponibilidad de los sistemas o la coherencia de los procesos tecnológicos. Algunos de los elementos y las capas que protege esta plataforma son sistemas DCS, arquitecturas SCADA, sistemas con HMI, controladores (como PLC, IED y de automatización robótica), equipamiento de redes para la tecnología operativa, puertas de enlace y estaciones de trabajo de ingeniería y operaciones. La estrategia de Kaspersky brinda innovación e integridad respecto de la ciberseguridad de tecnología operativa, los sistemas de control industrial (ICS) y la Internet de las cosas (IoT) y estas se basan en la convergencia entre la tecnología de la información y la tecnología operativa de las operaciones de seguridad y la integración eficiente de las soluciones empresariales y especializadas en la cartera de productos de Kaspersky.